Ricerca e analisi dei dati da parte del CssC

In che misura i blogger militari filorussi su Telegram sono uniti nel valutare le azioni dei generali russi?

I blogger militari sono diventati una parte importante del panorama mediatico, coprendo la guerra per il pubblico russo, e la loro popolarità influenza anche la discussione nei media tradizionali sulla gestione della guerra, influenzando così indirettamente le decisioni sul campo di battaglia. Pertanto, la comprensione dell'"arena digitale" dei milblogger è essenziale per comprendere le dinamiche di influenza reciproca tra discussione sui media e comportamento politico. In questo breve post, abbiamo deciso di esaminare quanto sia unitaria la copertura delle attività del comando militare da parte degli autori di questi canali telegram. Si tratta però solo di un'analisi preliminare.

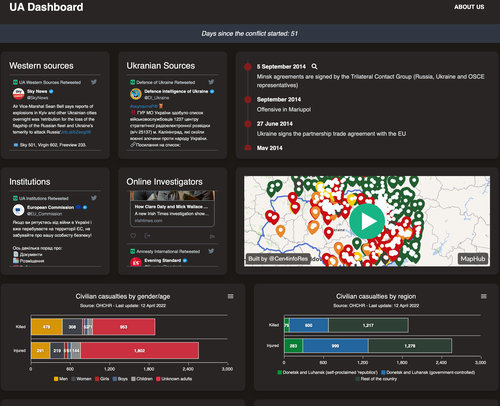

Alcuni dei nostri laureati e dottorandi hanno creato un interessante sommario di fonti di dati sul conflitto armato tra Russia e Ucraina. I dati sono aggiornati e disponibili per il download in formato SVG, PNG e CSV.

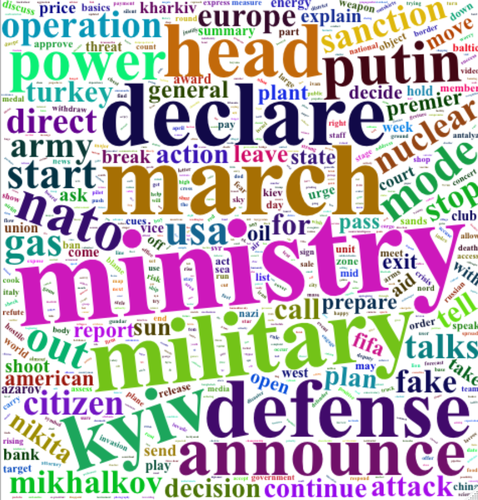

Abbiamo analizzato i nuovi titoli per la query "Ucraina" ("Украина" in russo) nel principale motore di ricerca russo Yandex per il periodo dal 4 al 10 marzo.

Il servizio Yandex News è stato criticato in Russia per aver inserito artificialmente nella sezione notizie articoli provenienti esclusivamente da media controllati dallo Stato (direttamente o indirettamente). I media indipendenti non vengono visualizzati su Yandex.

Questa analisi ci permette di capire come il governo russo stia inquadrando il conflitto in Ucraina per il suo pubblico.

Come l'opinione pubblica globale ha probabilmente notato, in questa invasione russa dell'Ucraina, cyber-attacchi di diversa intensità e forma sono stati ampiamente utilizzati. I principali mezzi di informazione hanno subito puntato l'attenzione sugli effetti distruttivi di tali attacchi, in Ucraina e non solo, anche quando, in realtà, non c'era stato nessun cyber-attacco. L'Amministrazione Biden ha persino fatto allusione alla possibilità di lanciare cyber-attacchi di ritorsione contro la Russia, salvo poi tornare velocemente sui propri passi. I motivi di tale confusione e possibili incomprensioni sono, molto semplicemente, la conseguenza di due fattori: uno è la differenza fra il livello strategico e quello tattico dei cyber-attacchi, l'altro la diversa "area d'attacco" di Ucraina, Russia, Stati Uniti e UE nel dominio cyber.

Cyber-attacchi strategici e tattici

A livello tattico, i cyber-attacchi sono diventati parte integrante della "guerra elettronica", ovvero la capacità di impedire o comunque ostacolare le comunicazioni dell'avversario. La Russia ha usato in modo esteso i cyber-attacchi per rendere difficili, al limite dell'impossibile le comunicazioni fra le forze ucraine, ostacolandone il coordinamento sul campo di battaglia, ed lo ha fatto con gran successo.

Diversamente, una risposta strategica basata sul cyber/attacco da parte degli Stati Uniti e loro alleati contro banche, infrastrutture e rete elettrica in Russia sarebbe quasi l'equivalente di un piccolo attacco con armi nucleari o oppure di un raid aereo con esplosivi convenzionali ma su larga scala. Sarebbe impossibile per la Russia non considerare tale atto come un vero attacco contro il suolo russo e non "rispondere a tono" contro il territorio americano o alleato, con serie conseguenze per i tutti i civili.

Un'area d'attacco diversa

Chiaramente, "l'area d'attacco" (cioè quanti target sensibili sono presenti) per Russia, Stati Uniti e UE è molto diversa. La Russia potrebbe attaccare l'economia e le imprese americane e europee, restando ben lontana intanto da obbiettivi sensibili in campo energetico e infrastrutturale o strategico-militare, riuscendo comunque a provocare "un bel mal di testa" a Stati Uniti e Unione Europea. Viceversa, americani ed europei non hanno lo stesso imbarazzo nella scelta di obbiettivi in Russia, ovvero di obiettivi che possano essere colpiti in modo sufficientemente "doloroso" da dare alla Russia motivo di rallentare l'aggressione, a meno che gli alleati non decidano di colpire i target "delicati" cui si è fatto riferimento sopra. Ma, in questo modo, si tornerebbe alla situazione precedente con una pericolosa escalation anche al di fuori del cyberspazio. Una situazione non facile per l'occidente nel dominio cyber, quindi.

Giampiero Giacomello

Center for Computational Social Sciences – CSSC

University of Bologna

Il CSIS (Center for Strategic and International Studies) pubblica sul suo sito web un elenco di "Significant Cyber Incidents", che riporta i principali attacchi informatici. L'elenco completo è disponibile in formato PDF o Word. Due membri del Centro, Oltion Preka e Giampiero Giacomello, hanno lavorato con Python's Pandas, Open Refine e alcune espressioni regolari per "trasformare" l'elenco degli eventi in un file CSV, in modo da rendere più facile per gli studiosi interessati all'analisi quantitativa (di base) di questi eventi lavorare con tali dati.

In accordo con il CSIS, rendiamo il file CSV disponibile per il download qui.

Se si utilizza il set di dati per il proprio lavoro, si prega di citare la fonte.